Kommunikation durch Manipulation der LSBs

Moderne Bild-, Audio- und Videodateien bieten durch ihre hohe Datenkomplexität hervorragende Voraussetzungen, um Informationen unauffällig im Rauschen, in Farbkanälen oder in Frequenzbereichen einzubetten. Auf dieser Seite soll daher die gezielte Manipulation der Least Significant Bits (LSB) als steganographische Technik vorgestellt und erläutert werden. Ihre forensische Bedeutung ergibt sich aus der Tatsache, dass diese Methode verdeckte Kommunikationskanäle ermöglicht, die sich ohne Analysewerkzeuge nur schwer identifizieren lassen.

Das RGB-Format

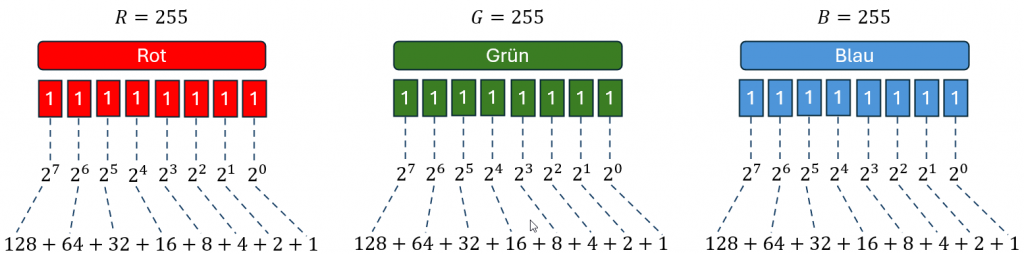

Um die steganographische Einbettung in digitalen Bildern nachvollziehen zu können, ist zunächst die interne Struktur des RGB-Farbraums zu betrachten, wie sie in gängigen Bitmap-Formaten (u. a. PNG, GIF und unkomprimierten JPEG-Varianten) genutzt wird. Wie der Name RPG bereits vermuten lässt, setzt sich ein Pixel aus drei Farbkanälen ( rot, Grün und Blau) zusammen. Jeder dieser Kanäle bestehen aus einem 8-Bit-Wert, der die Intensität zwischen 0 und 255 repräsentiert. Die nachfolgende Darstellung verdeutlicht den allgemeinen Aufbau und zeigt, dass die Summe der Bits den numerischen Kanalwert beeinflussen:

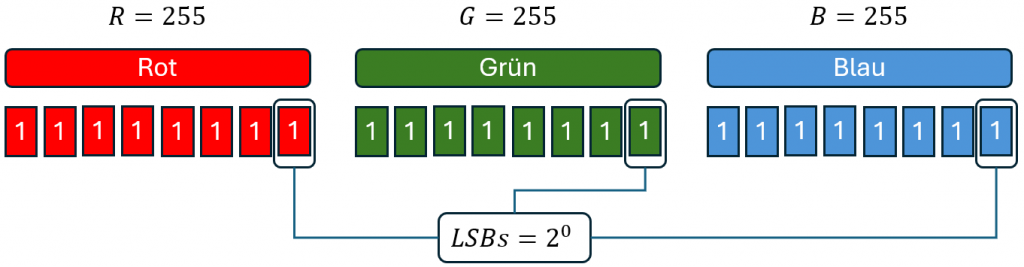

Wie oben bereits angedeutet, basiert eine verbreitete steganographische Methode auf der gezielten Modifikation der Least Significant Bits eines Bildes. Diese niederwertigsten Bits eines jeden Farbkanals besitzen den geringsten Einfluss auf die visuelle Wahrnehmung, da eine Veränderung um genau ein Bit nur eine minimale Intensitätsverschiebung bewirkt:

Manipulation der LSBs

Um nun die Manipulation der LSBs anhand eines kleinen Beispiels zu zeigen, wird auf Grund des hohen Aufwands kein ganzer Text, sondern nur ein ASCII-Character (char) „H“ in drei Pixeln versteckt. Das Prinzip wird jedoch auch bei ganzen Texten angewendet.

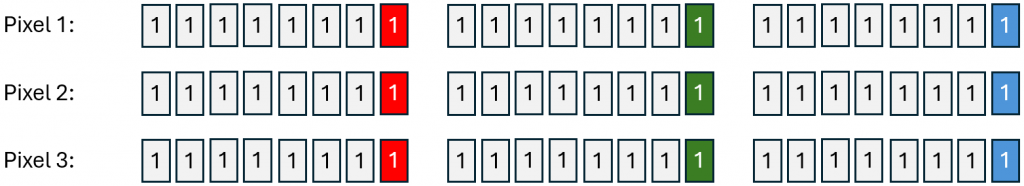

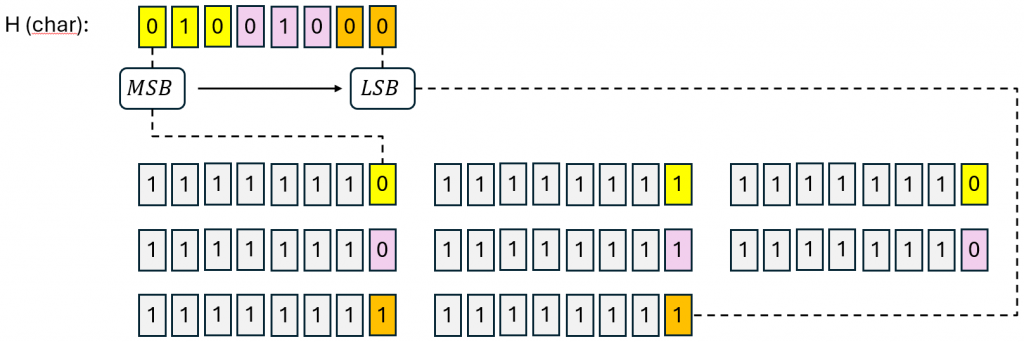

Das Zeichen „H“ wird im ASCII-Standard binär mit „01 00 10 00“ dargestellt. Da bei der beschriebenen Methode ausschließlich das jeweils letzte Bit eines Farbkanals verändert wird, werden für diese acht Informationsbits insgesamt drei Pixel benötigt:

Wie in der Darstellung erkennbar, sind die LSBs jedes Farbkanals farblich hervorgehoben und eindeutig den Kanälen Rot, Grün und Blau zugeordnet. Diese Markierung verdeutlicht, an welchen Stellen die Nutzdaten später eingebettet werden. Werden nun die Bits des Zeichens „H“ – angefangen mit dem Most Significant Bit (MSB) auf der linken Seite zum LSB auf der Rechten Seite – überschrieben, ergeben sich die nachfolgenden Pixelwerte:

Anwendungsbeispiele

Die Steganographie ist nicht als Form der Verschlüsselung zu verstehen, sondern als verdeckter Transport von Informationen. Der grundlegende Ansatz lautet nicht, Daten unknackbar zu machen, sondern ihre Existenz bestmöglich zu verbergen. Dennoch schließt die Steganographie ein kryptografisches Verfahren nicht ganz aus – die zu übertragenden Inhalte können vorab verschlüsselt und anschließend in ein Trägermedium eingebettet oder per Mail einfach als Bild versendet werden. Die Frage des Schlüsselaustauschs muss jedoch separat betrachtet werden.

Mit Blick auf Data-Leak-Prevention-Strategien ergibt sich eine forensische wie sicherheitstechnische Herausforderung. Manipulierte Bilder lassen sich meiner Meinung nach in vielen Fällen nur eindeutig identifizieren, wenn ein Hash-Wert des Originals vorliegt (ein realistisch oft schwer zu erfüllender Umstand). Steganographie eröffnet damit Kanäle zum unbemerkten Abfluss sensibler Informationen.

Zuletzt soll noch der Bereich IT-Sicherheit betrachtet werden. Die unauffällige Übertragung von Schadcode kann technisch sehr anspruchsvoll sein, insbesondere in stark gehärteten Umgebungen. Über steganographische Verfahren lassen sich jedoch codefragmente in harmlos wirkenden Bilddateien transportieren und später rekombinieren, wodurch normale Abwehrmechanismen umgangen werden können. Dieser Aspekt zeigt deutlich, weshalb die Auseinandersetzung mit Steganographie erforderlich ist.

Toolset

Die folgende Tabelle enthält gängige Tools, die für Steganographie eingesetzt werden:

| Programm | Link | Download |

|---|---|---|

| OpenStego | https://www.openstego.com/ | — |

| Binwalk | https://github.com/ReFirmLabs/binwalk | — |

| GhostInTheJPEG | https://github.com/Doe-eod/GhostInTheJPEG | Sven Rommerskirch Homepage |